« C’est comme si j’entrais chez toi et que je prenais tout, sans même que tu puisses t’en rendre compte. » Arnaud (le prénom a été modifié) est un développeur de 28 ans. Il est devenu un lanceur d’alerte. Cheveux courts, chemise noire et demi de picon à la main, l’informaticien raconte son histoire à la table d’un restaurant strasbourgeois.

En avril 2018, il intègre la branche strasbourgeoise de Dedalus France. Sur son site, l’entreprise s’autoproclame « leader européen et acteur mondial clé dans le domaine des systèmes d’information de santé clinique et administratif ». Comme l’a révélé le média spécialisé NextInpact, le jeune féru de cybersécurité détecte en deux ans plus d’une centaine de failles de sécurité dans les logiciels vendus à des laboratoires et autres établissements de santé : « J’étais déçu de réaliser qu’un simple développeur, autodidacte comme moi, pouvait trouver autant d’énormes failles dans les systèmes informatiques de Dedalus… »

Un poids lourd… plein de failles

Ces défaillances de sécurité ont de quoi étonner pour une entreprise aussi importante que Dedalus. En 2017, l’une de ses filiales (Netika) équipait 2 800 établissements de santé publics et privés. Avec près de 70 employés et un chiffre d’affaires de 6 millions d’euros, la boîte se félicitait d’occuper 60% du marché de la biologie médicale. Rachetée la même année par Medasys, cette dernière peut se targuer d’être « principal éditeur et intégrateur français de logiciels médicaux pour établissements de santé, publics et privés ».

En mars 2019, Medasys et ses filiales changent de nom pour devenir le groupe Dedalus France. L’entreprise a enregistré un chiffre d’affaires consolidé de 55 millions d’euros, contre 34 millions d’euros en 2018.

Mais cette position de « leader en informatique de santé » n’a pas empêché le groupe de concevoir des logiciels permettant à un hackeur moyen d’obtenir des comptes-rendus d’analyse médical du Covid-19 par exemple. « En accédant aux serveurs des laboratoires ou des groupements hospitaliers, un pirate informatique aurait pu paralyser leurs ordinateurs ou effectuer une attaque de type ransomware (logiciel de rançon) en exploitant les failles que j’ai détectées », ajoute le jeune homme.

Une cybersécurité « déjà dépassée »

L’informaticien strasbourgeois estime que le groupe Dedalus manque sérieusement d’une culture de la sécurité informatique : « On me disait que les réparations étaient trop compliquées à mettre en place, que les corrections allaient entraîner des bugs du logiciel ou qu’on n’avait pas le temps… », souffle le développeur. L’un de ses anciens collègues abonde :

« En arrivant ici, je m’attendais à découvrir une sécurité de ouf (sic) mais en fait la cybersécurité à Dedalus Biologie n’est pas prioritaire. La plupart des gens ici ont été formés dans une période comprise entre cinq et dix ans et n’ont reçu aucune formation sur la sécurité depuis ce moment. La sécurité est un domaine qu’on voit déjà que très peu en école habituellement. Il n’y a pas de sensibilisation auprès des salariés. »

Dans un premier temps, les alertes d’Arnaud sont bien reçues par ses supérieurs hiérachiques. Ces derniers reconnaissent son expertise lorsque le développeur découvre deux failles. La première contient 4 gigaoctets de données et l’autre donne accès à 1 400 adresses électroniques de clients, accessibles sur internet et sans mot de passe. En mars et en novembre 2019, Arnaud participe à deux forums dédiés à la cybersécurité aux frais de l’entreprise. Cette dernière lui demande des rapports écrits.

Invitation à « te concentrer sur les objectifs fixés par ton manager »

Fin 2019, Arnaud estimait avoir réalisé 142 « actions et signalements de cybersécurité ». Il cherche alors à valoriser son travail et son expertise en demandant une augmentation à la direction des ressources humaines (DRH). En décembre, le développeur essuie un refus de la DRH qui l’invite « à te concentrer sur les objectifs définis par ton manager, et te canaliser sur les sujets sur lesquels tu es attendu. » Par le biais d’un système de pointage « pour chaque tâche effectuée », le supérieur d’Arnaud tente de contraindre l’informaticien à se cantonner aux tâches de développement définies dans son contrat.

Face à la réaction de ses supérieurs, Arnaud se sent « complètement humilié ». Il a le sentiment que « (son) énergie et (son) enthousiasme à préserver la sécurité de notre système d’information » ne reçoit aucune considération. Ancien membre de la protection civile, le jeune informaticien s’est souvent engagé pour les autres. Donateur régulier de son sang, il s’est aussi vu reprocher une pause déjeuner trop longue par Dedalus. Un midi, il avait donné son plasma, ce qui prend une heure. « Cette boite me donne envie de vomir », souffle Arnaud avant de sortir prendre l’air.

Attaché à une protection solide des données de santé, Arnaud refuse de « fermer les yeux sur les failles » présentes dans les logiciels de Dedalus. En février 2020, il repère de nouveaux serveurs mal protégés. Ses nouvelles alertes ne sont cette fois suivies d’aucun effet…

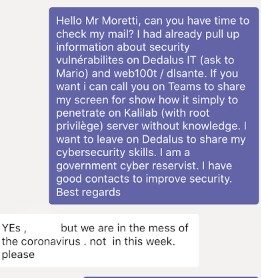

Alerte jusqu’au P-DG de Dedalus

Le développeur passe alors à l’échelon supérieur et alerte le P-DG ainsi que le directeur technique de Dedalus. À travers un document Excel, il rappelle avoir révélé 78 failles de sécurité, dont 20 étaient encore actives et 38 même pas considérées… Mais les réponses des cadres italiens sont sans appel. Le P-DG invoque le « bordel avec le coronavirus » pour repousser la discussion. Le directeur technique du groupe demande poliment au salarié strasbourgeois de rester à sa place :

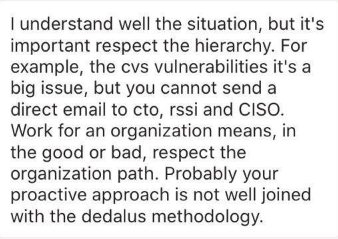

« Je comprends bien la situation, mais c’est important de respecter la hiérarchie. Par exemple, les vulnérabilités CVS sont un gros problème, mais tu ne peux pas envoyer un mail direct au responsable des nouvelles technologies, et au directeur de la sécurité de l’information. (…) Travailler pour une organisation implique, pour le bien ou le mal, de respecter la structure de l’organisation. Probablement que ton approche proactive ne correspond pas bien à la méthodologie de Dedalus. »

Ignoré, Arnaud alerte le ministère de la Santé

Fin mars, Arnaud pousse son rôle de lanceur d’alerte au-delà de son entreprise. Un matin, il apprend par la presse qu’une cyberattaque a eu lieu contre l’Assistance Publique – Hôpitaux de Paris (AP-HP). Quelques jours plus tard, il découvre que l’établissement fait partie des clients de Dedalus. La faille exploitée a déjà fait l’objet d’une alerte auprès de ses supérieurs en janvier 2020…

Le 25 mars, le développeur strasbourgeois prend ainsi contact avec un haut fonctionnaire chargé de la cybersécurité au ministère de la Santé. Suite à ses vérifications, le lanceur d’alerte confirme : « On peut se connecter à l’hôpital de Tenon. (…) Je ne sais pas si c’est cette structure de l’AP-HP qui a été attaquée, mais il me semblait important que je vous le communique. »

Le même jour, le haut-fonctionnaire alerté investigue avec ses équipes la faille indiquée par Arnaud. Il constate ainsi qu’il peut aisément accéder aux serveurs de 150 établissements de santé clients de Dedalus. Le lendemain, le groupe Dedalus reçoit un courriel du haut fonctionnaire au ministère de la Santé. Le mail liste les failles et les structures concernées par l’alerte d’Arnaud.

Licenciement pour faute grave en avril 2020

Par la suite, Dedalus cherchera à se débarrasser d’Arnaud et de ses alertes. En plein confinement, l’entreprise le place en « mise à pied conservatoire ». Après s’être retracté d’une rupture conventionnelle et d’un protocole transactionnel impliquant de taire les faiblesses du système informatique de Dedalus, le développeur est licencié pour « faute grave » en avril 2020. L’informaticien a entamé une procédure pour contester ce licenciement devant le conseil des prud’hommes. Une audience est prévue lundi 28 novembre.

Le haut fonctionnaire de Défense et de Sécurité au ministère de la Santé a produit un document, en mai 2020, attestant du rôle d’informateur d’Arnaud que Rue89 Strasbourg a pu consulter :

« Il nous a simplement alerté sur le fait que des laboratoires étaient potentiellement exposés à une vulnérabilité permettant d’accéder à leurs systèmes d’information avec le plus haut privilège d’exploitation et ainsi de s’en rendre maître. (…) En pleine crise Covid-19, nous avons immédiatement investigué sur cette éventuelle vulnérabilité. Une simple recherche internet nous a permis de trouver un accès à un intranet ouvert, utilisé par la société Dedalus, permettant de récupérer la clé privée donnant accès aux serveurs mis en place dans différents laboratoires. Une autre recherche nous a ainsi permis d’identifier (à commencer par le CHU d’Angers) un peu plus de 150 structures vulnérables. »

Arnaud s’estime chanceux : il a rapidement retrouvé un poste de développeur à Strasbourg. Il bénéficie aussi du soutien juridique de la Maison des lanceurs d’alerte. Le combat du développeur ne s’arrête pas là. Mi-octobre, le développeur préparait une saisine du Défenseur des droits arguant d’avoir été « licencié après avoir signalé une faille de sécurité d’intérêt public. »

Chargement des commentaires…